A kódfeltörés elmélete és gyakorlata – Buttyán Levente tudományünnepi előadása videón

Biztonságban vannak-e az interneten keresztül küldött üzeneteink? Milyen programozási hibákat használnak ki a rafinált hekkerek? Hogyan kerülnek a képbe az állami titkosszolgálatok? Buttyán Levente, a CrySyS Lab vezetője a kiberháború frontvonalából tudósít előadásában.

Biztonságban vannak-e az interneten keresztül küldött üzeneteink? Milyen programozási hibákat használnak ki a rafinált hekkerek? Hogyan kerülnek a képbe az állami titkosszolgálatok? Buttyán Levente, a CrySyS Lab vezetője a kiberháború frontvonalából tudósít előadásában.

Az üzenetek rejtjelezésének története nem a közelmúltban kezdődött, hiszen az alapprobléma ősidőktől fogva ismert: a küldő el szeretné juttatni üzenetét a fogadónak, azonban ezt valamilyen okból csak olyan csatornán keresztül tudja megtenni, mely támadásoknak van kitéve.

A régmúltban leginkább arról lehetett szó, hogy elfogták a küldöncöt, vagy illetéktelenek betekintettek a levél tartalmába, manapság pedig digitális üzeneteinket bocsátjuk útjukra az internet sokak által elérhető, nyílt csatornáin. Amikor például lekérdezzük a bankszámlaegyenlegünket, az üzenetek számtalan router-t, szervert érintenek, és sok esetben drótnélküli kapcsolaton át is közlekednek – őrültség lenne ezeket az adatokat rejtjelezés nélkül küldözgetni.

A rejtjelezés alapja egy kulcs, amelyet a küldő és a fogadó még az üzenetváltást megelőzően (tehát a támadóknak kiszolgáltatott csatornát nem használva) megoszt egymással, méghozzá úgy, hogy ehhez senki más ne férhessen hozzá. Ezután már egyszerű a helyzet: a küldő a kulcs segítségével rejtjelezi az üzenetet, átküldi a nyílt csatornán, a fogadó pedig, miután kézhez vette, a kulcs segítségével értelmezi. A támadó nyugodtan megtekintheti a rejtjelezett üzenetet, mivel nem rendelkezik a kulccsal, hiába is próbálkozik a rejtjelezés feltörésével – nem fog menni. Vagy mégis?

Ami elromolhat, el is romlik?

Buttyán Levente előadásában arra vállalkozott, hogy a közönség elé tárja, milyen változatos módokon csúszhat hiba ebbe a látszólag pofonegyszerű rendszerbe. Márpedig a CrySyS Lab vezetőjeként éppen az ilyen hibák felderítése jelenti a legfontosabb feladatát. Lássuk tehát, mi romolhat el!

Gyenge rejtjelezés

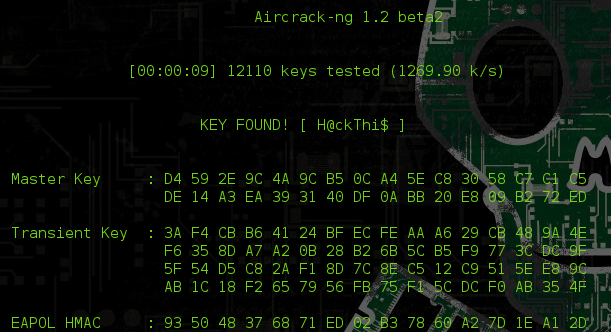

Természetesen a legalapvetőbb probléma, ha a küldő és a fogadó matematikailag gyenge módszert választ üzenetei rejtjelezésére. Tipikus ilyen hiba, ha a lehetséges kulcsok száma nem túl nagy – ilyenkor a támadónak nem kell mást tennie, mint végigpróbálgatnia az összes kulcsot, és amelyik értelmes megfejtést ad, azt használni.

Bizonyos típusú rejtjelezéseknél nincs is formális módszer annak matematikai bizonyítására, hogy a módszer feltörhetetlen. Másutt – mint például a netes adatátvitelben gyakran alkalmazott nyílt kulcsú rejtjelezésnél – a számítástudomány ad elméleti biztosítékokat. Azonban kiderült, hogy épp a leggyakrabban alkalmazott módszerek – amelyek a prímtényezőkre bontás vagy az úgynevezett diszkrét logaritmus probléma megoldásának nehézségére építenek – könnyedén feltörhetővé válnak majd a kvantumszámítógépek megjelenésével. Erre a kihívásra válaszként született meg a posztkvantum- kriptográfia tudománya, mely az új típusú számítógépeken is feltörhetetlen rejtjelezési módszereket kutatja.

Hanyag megvalósítás

Buttyán Levente szerint azonban a gyenge matematikai alapoknál sokkal nagyobb fenyegetést jelent a módszerek tökéletlen gyakorlati megvalósítása. Előadásában több példát is felhozott erre – álljon itt most néhány címszavakban:

-

Előfordulhat, hogy egy programozási hiba vagy szándékos, titkosszolgálati háttérmunka eredményeként olyan részletek – például gyenge véletlenszám-generátor – kerülnek a rejtjelező program kódjába, melyek könnyűvé teszik a kulcs kitalálását.

-

A rosszul megvalósított rejtjelezési algoritmus információkat „kotyoghat ki”. Például egyes számítási műveletek időigényéből vagy a megmért áramfelvételből kideríthető a kulcs. Az ilyen hibákat használják ki az ún. side channel támadások.

-

Megeshet, hogy az adatátviteli protokoll tartalmaz a támadók által kihasználható részeket.

Kaotikus környezet

Azonban a tapasztalatok szerint rendszerint nem a rejtjelezésre használt algoritmusok és programok jelentik az információvédelem leggyengébb pontját, hanem az adatokat tartalmazó számítógépek egyéb szoftverei, melyek programozásánál gyakoriak az apróbb-nagyobb biztonsági rések. Ezeken keresztül egy kártevő – rosszindulatú webes alkalmazás vagy például PDF-be rejtett kémprogram – „kitörhet” az alkalmazásból, és így még a rejtjelezés előtt hozzájuthat az információkhoz (például a billentyűleütések rögzítésével vagy képernyőfotók készítésével).

A rejtjelezési módszerek viszonylagos erősségére és a szoftverkörnyezet gyengeségére utalhat az is, hogy az utóbbi években rohamosan szaporodnak az efféle gyengeségekre építő fenyegetések, melyek mögött nem egyszer állami titkosszolgálatok állnak. Ezek talán legismertebbike volt az iráni atomprogram szabotálását célzó Stuxnet – ennek egyik, Duqu névre keresztelt „rokonát” fedezte fel Buttyán Levente és a CrySyS Lab csapata. A felfedezésről és a Duqu furfangos megoldásairól bővebben az előadásban hallhatunk.

Névjegy:

Buttyán Levente egyetemi oktatóként jó másfél évtizede vezeti be a BME hallgatóit a kriptográfia és az adatvédelem világába. Az általa irányított CrySyS Lab nemzetközi hírű adat- és rendszerbiztonsági kutatólaboratórium, melynek munkatársai a kutatás mellett rendszeresen kiemelkedően szerepelnek nemzetközi „hackerversenyeken”.

További információ:

Buttyán Levente, Budapesti Műszaki és Gazdaságtudományi Egyetem Hálózati Rendszerek és Szolgáltatások Tanszék, CrySyS Lab

Related Posts Title